Het exporteren van sleutels naar Thunderbird.

Volgende stap, we gaan de aangemaakte sleutelset, ‘keypair’, van freedommail1 exporteren vanuit webmail.freedom. Om daarna te kunnen importeren in het betreffende mailaccount in Thunderbird op een andere computer.

We kijken meteen of we het daar geïmporteerde keypair van naam1@mijnnaam.nl ook kunnen exporteren om ook in Thunderbird bij dat e-mailaccount op de andere computer te importeren.

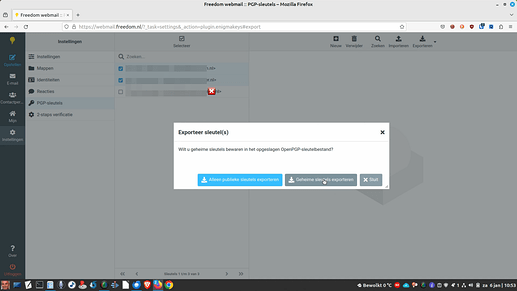

Ga daartoe naar de webmail van Freedom van het freedomaccount > Instellingen > PGP-sleutels en selecteer de twee accounts middels het vinkje. > Klik rechtsboven op Exporteren. Tja en dan, wat dien ik te kiezen? Ik kies dus voor optie twee: Geheime sleutels exporteren. Ik lees daarin dat zowel de publieke als de geheime sleutel geëxporteerd zal worden.

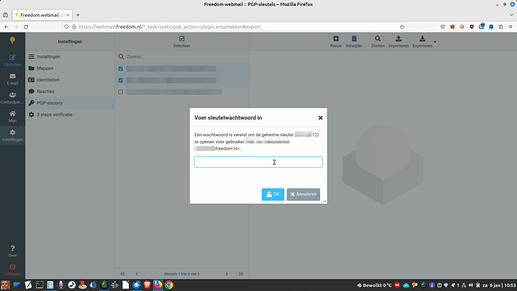

Er wordt dan om een sleutelwachtwoord gevraagd van het freedom1 account. En dus niet van het andere account!

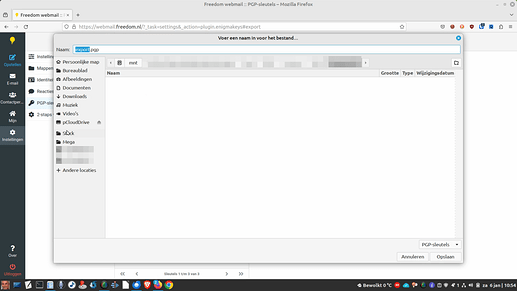

En ik kan het bestand opslaan.

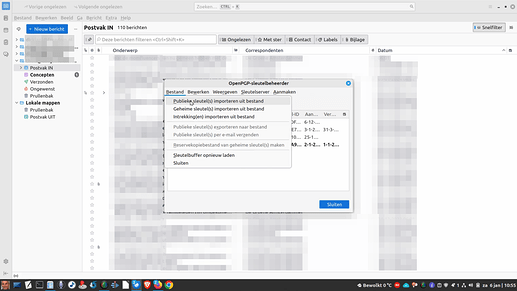

Ik ga daarna in Thunderbird naar > Extra > OpenPGP-sleutelbeheerder

en ik kies voor het importeren van de sleutels in stapjes. Omdat ik geen keuzemogelijkheid zie om de publieke en de geheime sleutel van één account in één stap te importeren. Ik kies dus voor ‘Publieke sleutels importeren uit bestand’.

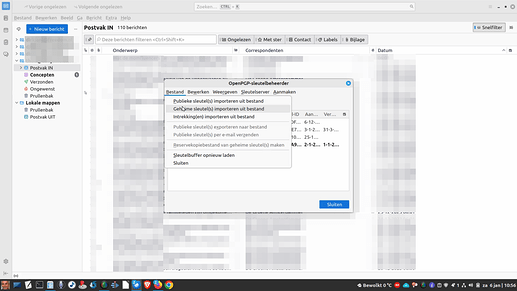

Zelfde doen voor de geheime sleutel. Let wel, als het goed is bevat naam1@mijnnaam.nl geen geheime sleutel, die zal ik op een andere manier dienen te importeren, direct van uit een Thunderbird programma waar hij als eigen sleutel is aangemaakt.

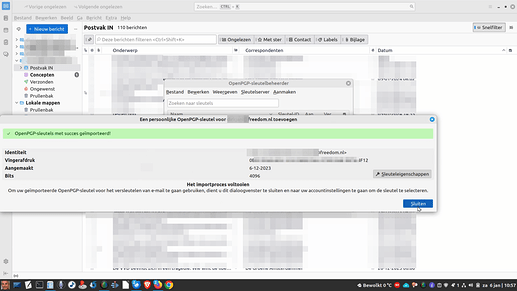

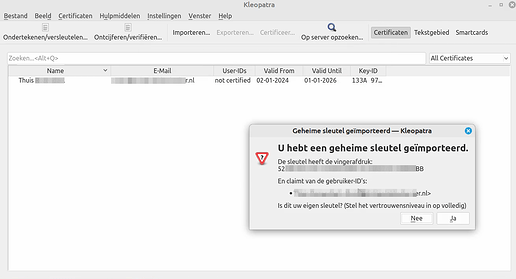

Zelfde bestand weer geselecteerd en nu kan de geheime sleutel geïmporteerd worden van freedommail1:

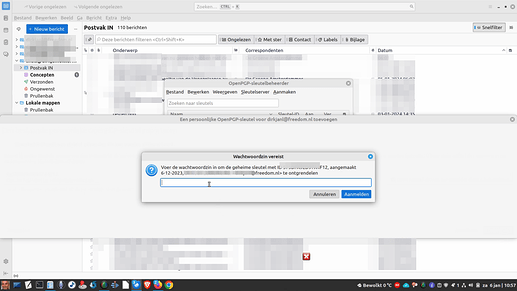

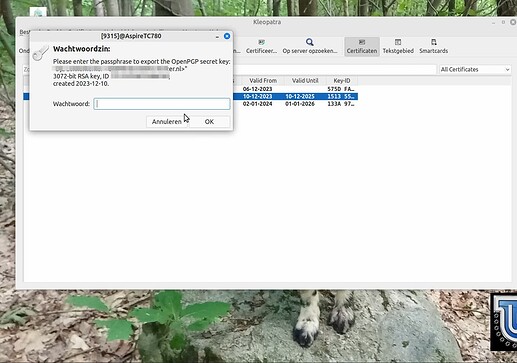

Uiteraard wordt de sleutelzin gevraagd:

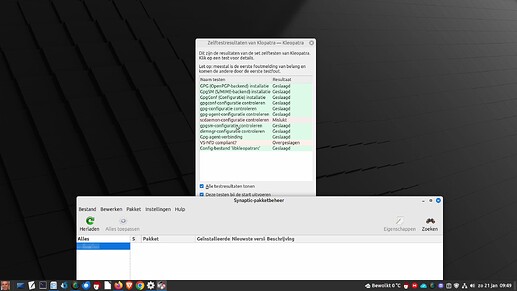

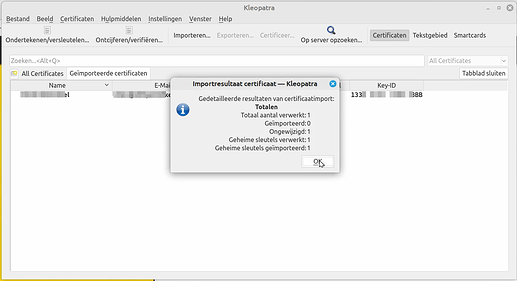

Het schijnt gelukt te zijn.

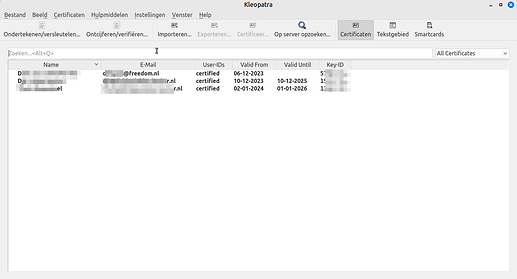

Als het goed is is nu in Thunderbird geïmporteerd: Publieke- en geheime sleutel van freedommail1 en de publieke sleutel van naam1@mijnnaam.nl

Dat gaan we controleren.

Testen het hebben van de publieke sleutel van freedommail1:

- Op de PC in Thunderbird: versleutelde mail van naam3@mijnnaam.nl gericht naar freedommail1 te ontvangen in Thunderbird.

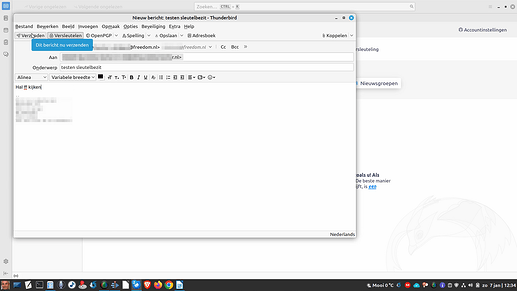

Opstellen en verzenden: Ik hoef hier geen pass phrase te gebruiken voor de mail waarmee wordt verzonden en ik hoef geen pass phrase in te voeren voor de freedommail1. Thunderbird vraagt daar niet om.

Ontvangen en openen van de mail op het account freedommail1 in Thunderbird: Ook hier geen pass phrase gevraagd.

Dat werkt dus.

Maar ik zou graag wel de pass phrase steeds willen gebruiken. >>> Uitzoeken of dat aangezet kan worden.

Testen of de geheime sleutel van Freedommail1 is overgekomen en de publieke sleutel van naam1@mijnnaam.nl.

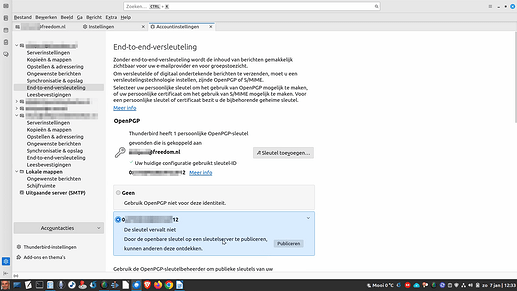

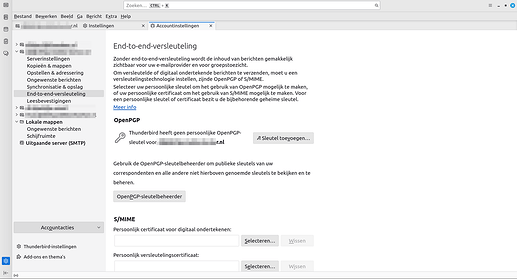

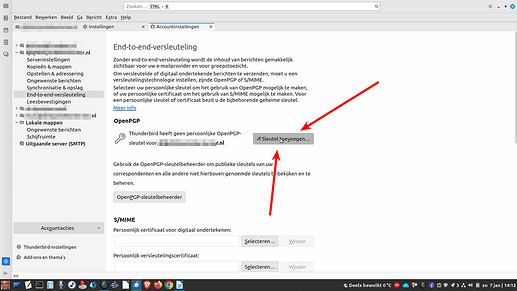

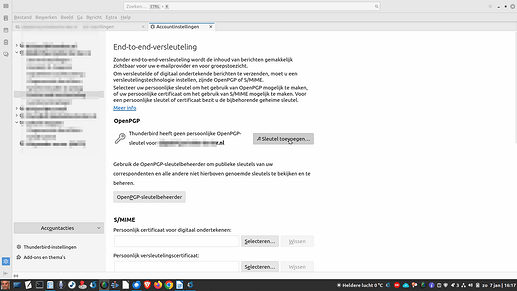

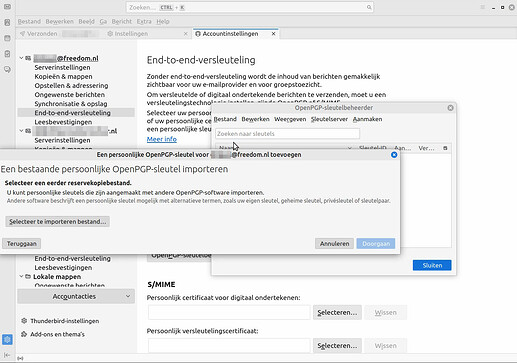

Om een versleuteld bericht te kunnen versturen met freedommail1 in Thunderbird dient eerst bij Instellingen > Accountinstellingen > End-to-end-versleuteling aangevinkt te worden dat de sleutel gebruikt dient te worden:

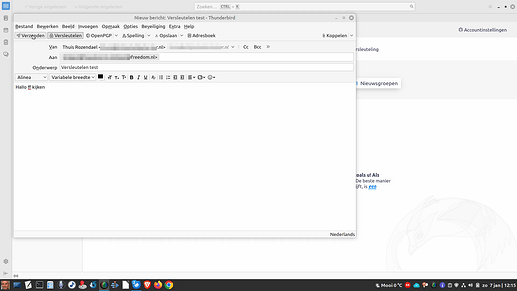

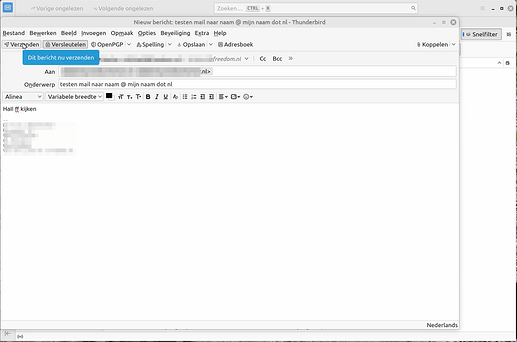

Dan kan de mail in account freedommail1 opgesteld worden en verstuurd. Let wel, wel aanvinken dat er versleuteld dient te worden: Ook nu wordt er weer geen pass phrase gevraagd.

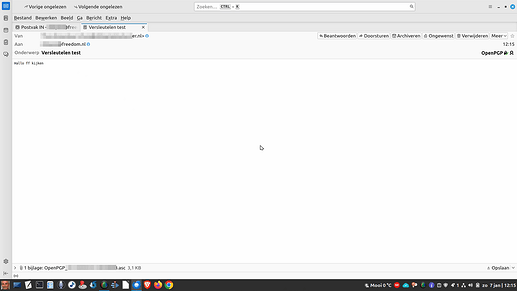

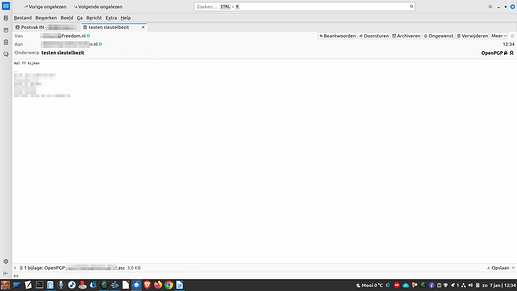

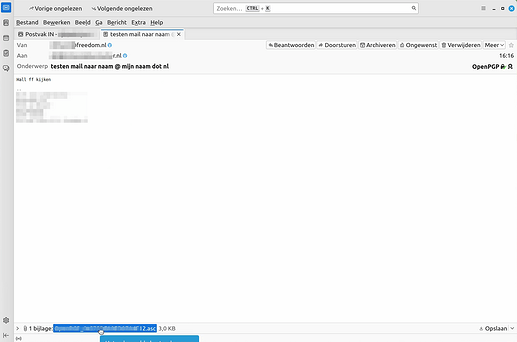

En de ontvangen mail in naam1@mijnnaam.nl: Ook hier wordt niet om de pass phrase gevraagd.

Merk op dat standaard dus de publieke sleutel meegezonden wordt, zie de bijlage links onder.

Testen of de geheime sleutel van naam1@mijnnaam.nl is overgekomen.

Eerst controleren bij Accountinstellingen of er een sleutel is geïimporteerd en dat is niet het geval.

Als ik de sleutel ook uit het exportbestand dat ik aangemaakt had in webmail.Freedom wil halen, lukt dat niet.

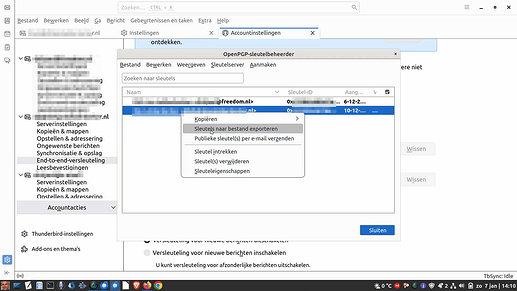

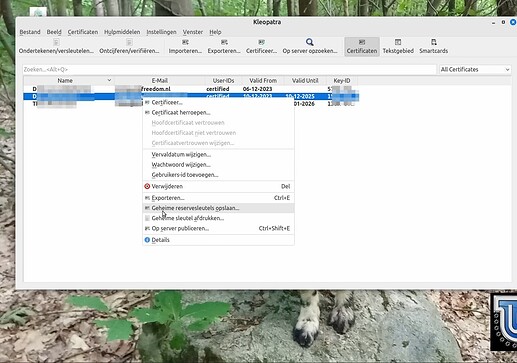

Dan kijken of ik het kan exporteren uit Thunderbird op de andere laptop. Daar open ik de OpenPGP-sleutelbeheerder, selecteer het betreffende sleutel met rechtermuisknop en kies Sleutels naar bestand exporteren. Ik lees hier dat de publieke en de geheime sleutel nu geëxporteerd gaan worden.

Het lijkt erop dat de sleutels, de publieke en de geheime, met succes zijn opgeslagen.

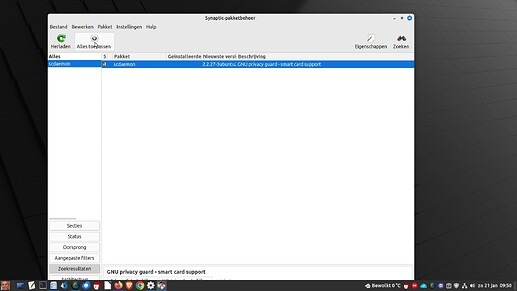

Dan nu kijken of ik de publieke en geheime sleutel van naam1@mijnnaam.nl kan importeren in Thunderbird via OpenPGP-sleutelbeheerder.

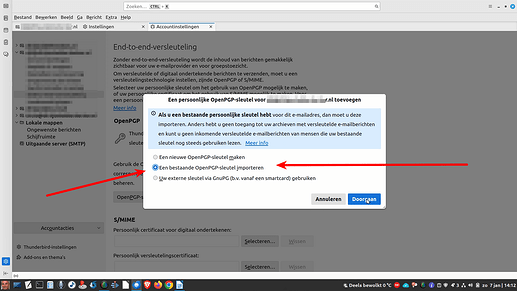

Bij het betreffende account klikken op ‘Sleutel Toevoegen’

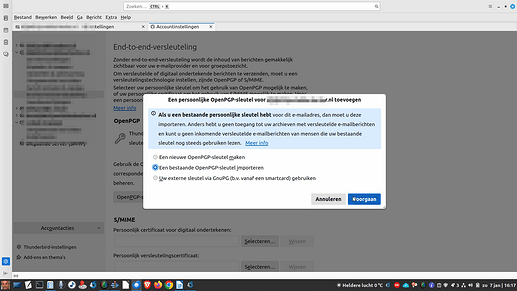

Een bestaande openPGP-sleutel importeren.

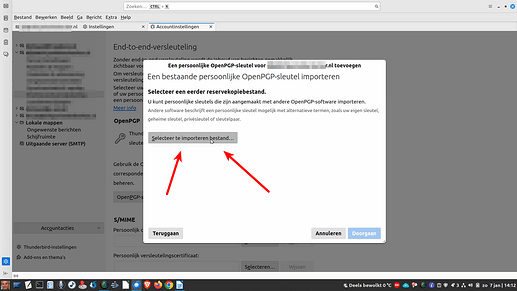

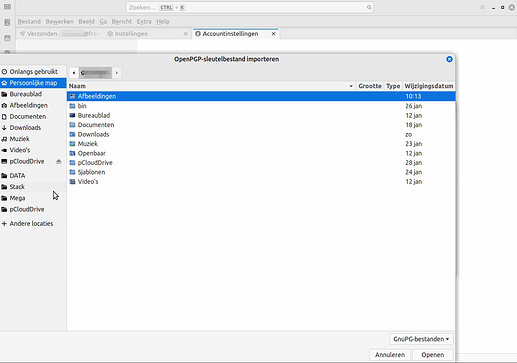

Selecteren:

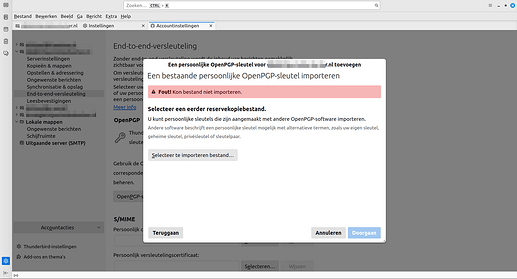

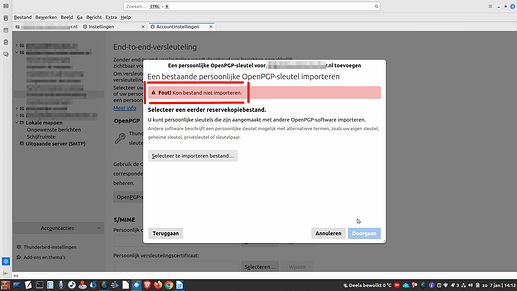

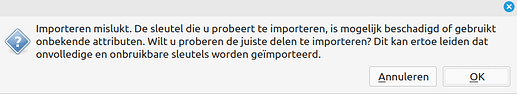

En er dan achter komen dat het bestand niet geïmporteerd kan worden.

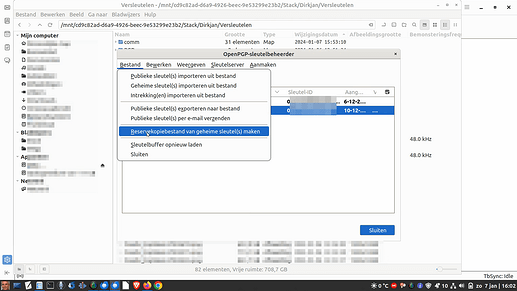

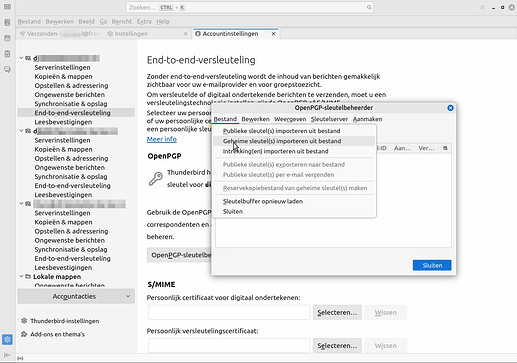

Alles nog een keer doornemende zie ik dat ik bij het exporteren in Thunderbird van de geheime en publieke sleutel niet had moeten kiezen: rechtermuisknop > Sleutels naar bestand exporteren.

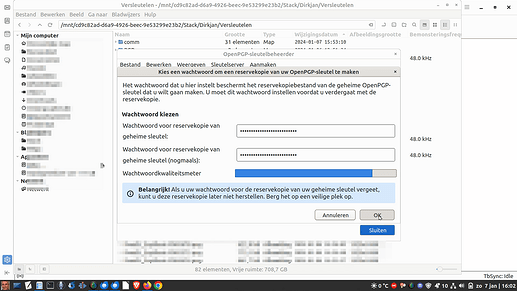

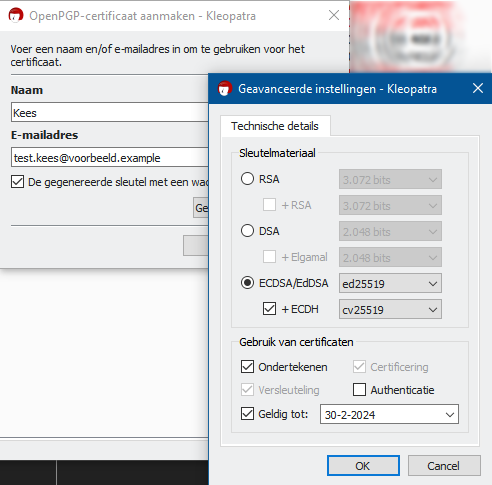

Maar kiezen voor: Selecteer het account > Bestand > Reservekopiebestand van geheime sleutel(s) maken.

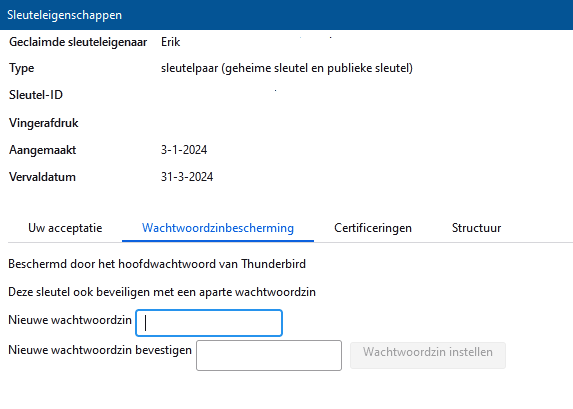

Dan wordt er bij het opslaan een nieuw wachtwoord gevraagd voor deze reservekopie.

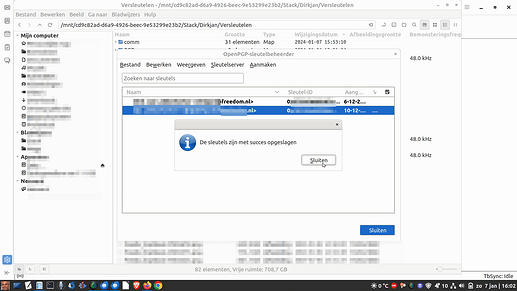

En kan het met succes worden opgeslagen.

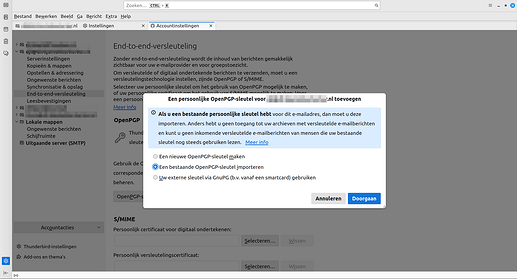

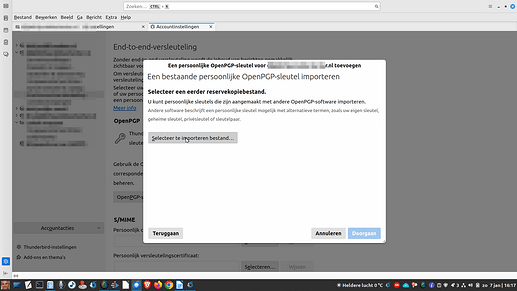

Dan nu de sleutels importeren. > Sleutel toevoegen

Een bestaande OpenPGP-sleutel importeren.

Bestand selecteren aanvinken:

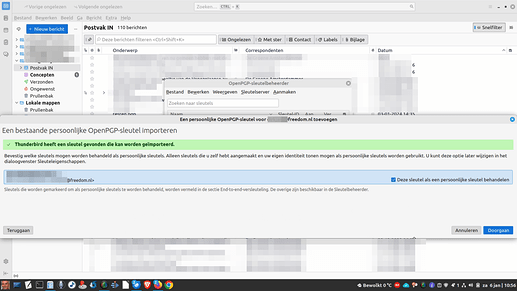

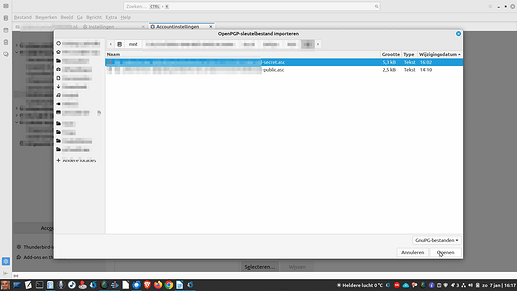

En ja, de secret key staat er! Die selecteren.

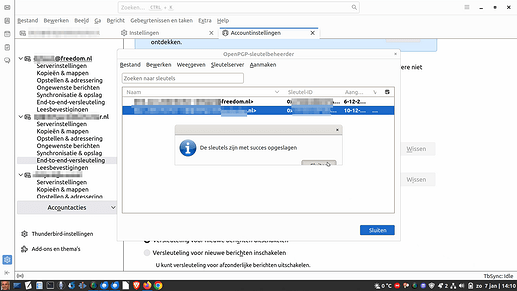

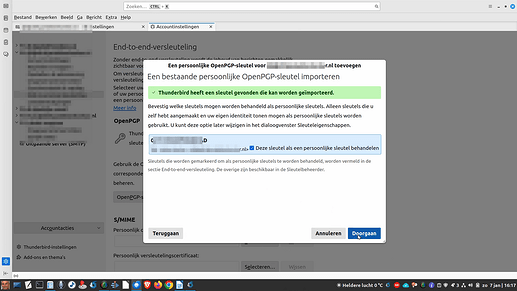

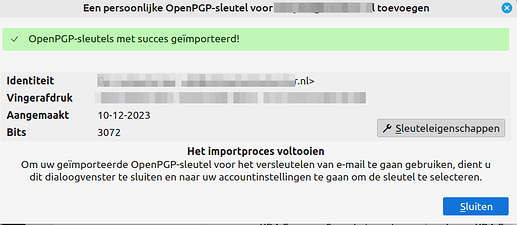

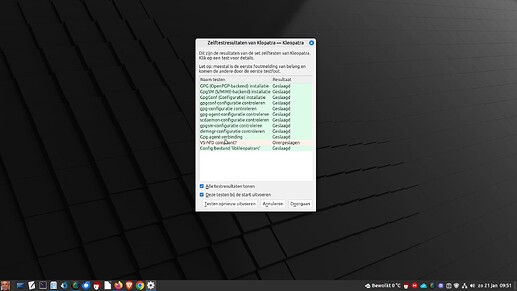

Gaat goed zou ik zeggen:

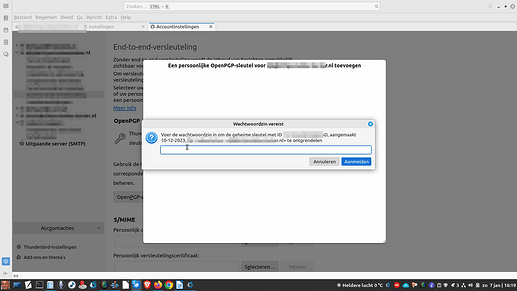

Bij het importeren van het reservekopiebestand wordt de pass phrase gevraagd. Zoals ik het lees is dat de pass phrase die ik bij het aanmaken van de sleutelset heb aangemaakt en niet de wachtwoordzin die ik zojuist heb moeten invoeren. Maar ik voel nattigheid. Goed, de eerste pass phrase ingevoerd, maar het wordt niet geaccepteerd. Ook niet als ik via OpenPGP-Sleutelbeheer > Bestand > Geheime sleute(s) uit bestand importeren gebruik.

Nou breekt mijn klomp. Deze sleutelset is in december in Thunderbird op de andere laptop aangemaakt.

Mislukt.

En een dag later lukt het wel, maar wel met de pass phrase die ik gisteren bij het opslaan van de reservekopie heb aangemaakt en niet met de pass phrase die gemaakt was op 10 december 2023. Dat is ook wel logisch. Maar toch werd ik op het verkeerde been gezet door de formulering die gebruikt wordt.

Dan volgt binnenkort:

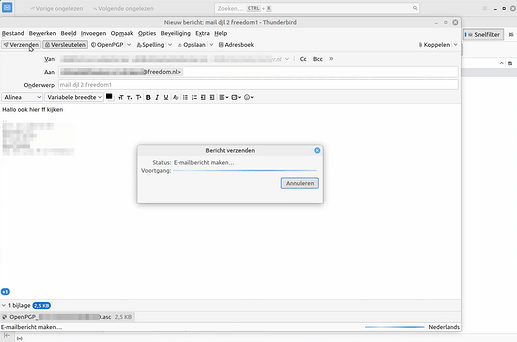

Het versturen van een versleutelde e-mail vanuit Thunderbird waar zojuist de sleutels in zijn geïmporteerd:

Als eerste:

En daarna:

Edit een paar uur later.

Dat volgt hier dan:

Het versleuteld versturen van mail van naam@mijnnaam.nl > freedommail1 werkt. Merk op dat er geen pass phrase wordt gevraagd. Wel eerst bij Instellingemn > Accountinstellingen aanvinken dat de OpenPGP sleutel voor dit account gebruikt moet worden.

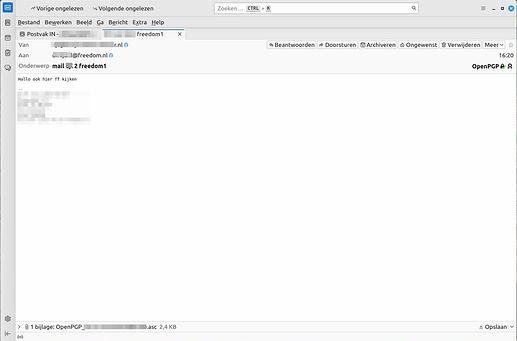

Het openen van de freedommail1 mail in Thunderbird. Ook geen pass phrase gevraagd.

Het in Thunderbird versleuteld versturen van mail van freedommail1 > naam@mijnnaam.nl werkt ook. Merk op dat er geen pass phrase wordt gevraagd.

Het openen van de naam1@mijnnaam.nl mail in Thunderbird. Ook geen pass phrase gevraagd.

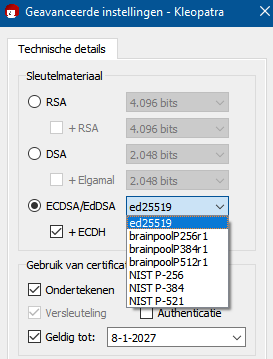

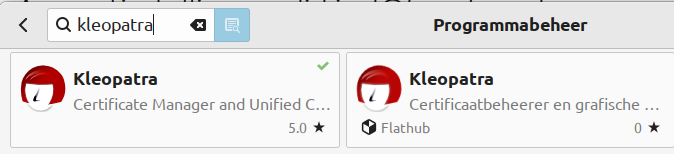

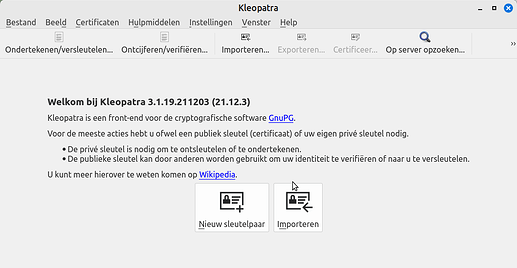

Volgende beschrijving is het gebruik van Kleopatra bij het versleutelen. Dat zal ik doen in een schone Thunderbird zonder daarin de sleutels.