Ik zit sinds twee dagen op op het Freedom netwerk en kom van Xs4all. Bij Xs4all kon je poortbeveiliging aanzetten op jouw verbinding.

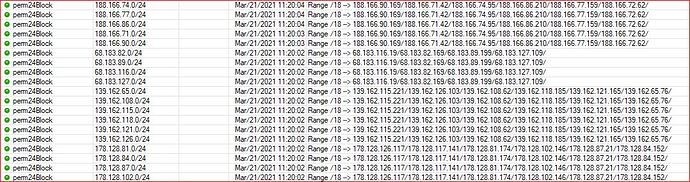

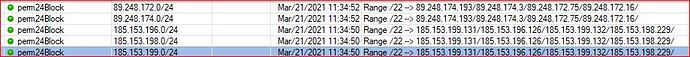

Ik was vergeten dat het niet meer geval was nadat ik op Freedom was overgegaan en nog geen 24 uur geleden mijn teller gereset om te zien hoeveel scans er langskomen.

Dat zijn er nu bijna 15.000 (SYNC) packets en dat is toch best veel in nog geen 24 uur. De scanner komt op een lijst en dan ik kijken of die nog een keer langskomt binnen 15 minuten. Vier packet maar van terugkerende scanners die niet op TCP nog eens probeerden.

Is het een goed idee om net als bij Xs4all binnen het netwerk poort filtering implementeren. Dit kunnen enkele profielen die bepaalde services doorlaten of zelf heel specifiek zoals ik in mijn firewall gebruik poort 80,443,25. En voor de rest staat er niets open.

UDP is hier moeilijker en ook niet zo veel gebruikt om te scannen en die kunnen ook door de statefull firewall van Fritz buiten de deur gehouden worden.

Het gaat hier zuiver om SYNC packets en dit kan zonder connection tracking worden gedaan en heeft dan ook een minimale impact of zelf een positief effect op de hoeveelheid verkeer in het hele netwerk omdat de ranges niet meer worden opgenomen omdat er geen resultaten uitkomen voor de scanners.

Dit is wat Xs4all doet: https://www.xs4all.nl/service/installeren/beveiliging/veilig-internetten-poortbeveiliging/

Toevoeging: ik heb het hier alleen over van het internet komende scans naar de abonnee toe. Uitgaand zou precies zo kunnen werken dat in de lijst poorten staan die je liever niet in contact brengt met het internet. Die heten dan “out” poorten in de opzet zoals bij Xs4all.

Ik neem aan dat Freedom zelf in gaten houdt of een abonnee ook poort 53 openzet en dan die dan informeert dat dit niet gewenst is i.v.m. DDos attacks. Bij Xs4all zetten dan jouw verbinding meteen dicht en het kost je veel moeite om die weer open te krijgen.

Dat is nou ook niet wijze die ik als verstandig zie.