Kan/wil iemand licht schijnen, of onze provider zelf backups kan nemen van een FB, hier een 7590 ?

Ik kreeg een mail van mijn (abbo aangekochte) FB7590 met de boodschap:

The settings of your FRITZ!Box 7590 were saved to a backup file by your internet provider.

… en jawel vandaag 19jan23 om 10u23, staat in de systeemlog (als eerste boodschap van deze dag) : 10:23:08 The settings were saved.

Voorafgaand vandaag, was er ook niet (op)nieuw of zo ingelogd. Op en rond dat tijdstip, zie ik niet 123 een reden.

Ik vraag mij af of hoe, door wie en waarom voor wat toestemming is gegeven en dan vooral, waar die “backup” met daarin allerlei gevoelige data is neergezet ?

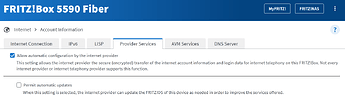

Ik heb in/op Mijn FB7590 alles aangaande remote/auto/update controle gedoe sws uitgezet omdat ik zelf wel bepaal wat en/of wanneer ik (incl backups) doe.

Dus er staan geen vinkjes bij provider-services en avm-services etc.etc.

In de dump/supportlog staat verder een nog steeds actief/lopend proces:

rw-r--r-- 1 root root 1 Jan 19 10:23 configexport.count

Opvallend is dat er sinds dit proces loopt-rw-r--r-- 1 root root 158 Jan 19 10:25 updatecheck.log

terwijl ik absoluut geen updates, laat staan automatisch dingen laat uitvoeren, vederop in delog staat dan weer (geruststelllend?)2024-01-19 10:25:08 AutoCheck: allow_background_comm_with_manufacturer not set

Update1: Ik heb ook log(s) van mijn systemen bekeken, en nergens op of voor/rond dat tijdstip, laat staan is door ons een backup veiliggesteld.

Ergo, iets gebeurd er dat niet mijn instemming heeft gehad. Normaal moet een backup via een key/code, worden bevestigd. In de supportlog, zie ik daarvan sws geen registratie. Ergo, er lijkt een “backup” te zijn genomen; zonder mijn opdracht of onze instemming.

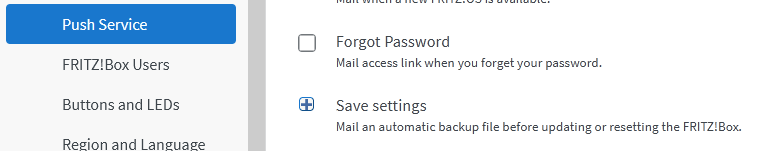

Update2: Wanneer ik zelf, expliciet een backup doe, krijg ik dezelfde mail maar dan zonder de tekst dat mijn provider dat heeft gedaan.