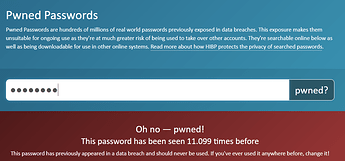

Wanneer je klant wordt bij Freedom dan ontvang je een @freedom e-mailadres. Tijdens het bestelproces kies je een gewenst e-mailadres en vul je een wachtwoord in die je daarvoor wilt gebruiken. Privacy en online veiligheid staan bij ons hoog in het vaandel. Vandaar dat Freedom vanaf nu een automatische check uitvoert op jouw gekozen wachtwoord. Het wachtwoord wordt beveiligd gecheckt met ‘Have I been pwnd?’ om te kijken of het ooit is voorgekomen in een datalek. Is dat het geval, dan ontvang je van ons een mailtje en kun je je wachtwoord wijzigen. Bij het wijzigen van je wachtwoord in ‘MIJNFreedom’ wordt wederom de check uitgevoerd. Is het nieuwe wachtwoord ook voorgekomen in een datalek, dan ontvang je hier direct een melding van.

Hoe checkt Freedom dit precies?

Een wachtwoord kan worden omgezet naar een hash. We sturen de eerste 5 karakters van die hash naar de service 'Have I been pwnd?'. Vervolgens krijgen we van hen alle hashes terug die beginnen met die 5 karakters, gemiddeld zijn dat 478. Wij checken of de hele hash overeenkomt met één van die teruggestuurde hashes. Als dat het geval is kunnen we de gebruiker informeren dat dit wachtwoord voor is gekomen in een datalek. Belangrijk om te weten is dat we het wachtwoord niet combineren met het account of e-mailadres.

Is je wachtwoord voorgekomen in een datalek, dan betekent dat niet dat er iemand gelijk ongevraagd in jouw mail kan kijken. Het betekent alleen dat hij voorkomt in een lijst en dus gebruikt kan worden door een hacker. De kans is klein, maar toch raden wij aan om het te veranderen: veiligheid voorop!

Have I been pwnd?

De database waar jouw wachtwoord automatisch doorheen gehaald wordt door Freedom is ‘Have I been pwnd?’. Deze database bevat een grote hoeveelheid gelekte wachtwoorden, telefoonnummers en e-mailadressen. Benieuwd of jouw telefoonnummer of e-mailadres ooit is voorgekomen in een datalek? Voer dan hier zelf de check uit: https://haveibeenpwned.com/

Een hash is een ingewikkelde string van karakters die niet meer te herleiden is naar dat specifieke wachtwoord. Het geeft hen geen inzicht in het wachtwoord.

Zie het oorspronkelijke bericht op https://freedom.nl/nieuwsartikel/automatische-datalek-check