Mijn setup kan een inspiratie zijn……

Ik draai op mn firewall (OpnSense, en daarvoor al jaren een zelfgebouwde Linux firewall), Wireguard en heb een permanente tunnel tussen mobiel en firewall.

(AL m’n verkeer loopt via m’n firewall, ook al ‘t internet verkeer vanaf de mobiel.

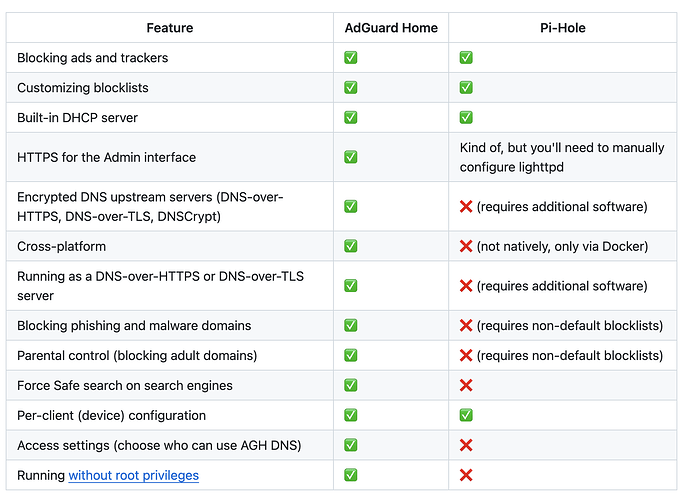

DNS van de Wireguard verwijst naar m’n pi-hole.

Evt. firewall filters zijn ook van toepassing op m’n mobiele verbindingen

Wireguard profiel op telefoon is: Allowed IP (0.0.0.0/0 & ::/0)

Je router / firewall moet dit wel evt. kunnen oplossen in de NAT … zodat je verkeer op het prive LAN van wireguard ook via NAT op uitgaande verbindingen weer terugkomt.

Het complete LAN is op deze manier ontsloten, zonder dat derden erbij kunnen.

Al het verkeer van m’n mobiel is dan ook via het Huis IP adres.

Mijn Mobiel kan bij alle interne systemen (bv. HomeAssistant) zonder internet verbinding /cloud voor HA.

M’n NASsen zijn bereikbaar zonder dat de NASsen een directe verbinding met internet nodig hebben etc. etc.

Leuk neven effect, m’n huis verhuist on-regelmatig, afhankelijk van waar verbinding gemaakt wordt met de telefoon apps van de kids waarbij GEO-IP gelekt wordt.

Wireguard is de beste keus vooor Mobiele VPN (het is light weight, met twee pakketten, worst case 3 is er een verbinding. Bij OpenVPN zijn dat er 7+ bij IPSEC is dat gesplitst tussen tunnel en IKE, en IKE is 5 - 9 packets uitwisseling. Waarbij 5 packets een shortcut is die minder veilig is.

Die uitwisseling zorgt voor vertraging.

(Aanvulling: na volgende post van @meh)

Door de extra packets bij setup van tunnels is ook het batterij verbruik hoger. Zorg ook voor een Persistent Keepalive van 120 seconden op de tunnels, dan blijven de IP verbindingen stabiel beschikbaar ongeacht NAT door de TELCO en evt. wisselingen van medium, de verbinding is dan ook geschikt voor bv. VOIP vanaf het mobiel.

Ik heb 2 tunnels…, een equivalent met LAN netwerk, andere equivalent met GAST netwerk.

Beide hebben pihole, maar de GAST LAN wat meer liberaal ingesteld dan de andere.